随著(zhe)網絡與信息技術的不斷發(fā)展,網絡安全建設也面(miàn)臨新的變化與挑戰,網絡攻擊手段層出不窮。本次,龍田百科將(jiāng)分爲上、下兩(liǎng)期,來介紹當前社會(huì)常見的網絡攻擊手段,以及防禦建議。下期主要從零日攻擊、暴力破解、零信任展開(kāi)讨論。

零日漏洞通常是指還(hái)沒(méi)有補丁的安全漏洞,零日攻擊則是指利用零日漏洞對(duì)系統或軟件應用發(fā)動的網絡攻擊。由于零日漏洞的嚴重級别通常較高,所以零日攻擊往往也具有很大的破壞性。目前,任何安全産品或解決方案都(dōu)不能(néng)完全防禦住零日攻擊。但是,通過(guò)建設完善的防禦體系,提升人員的防範意識,可以有效減少被(bèi)零日攻擊的機率,降低零日攻擊造成(chéng)的損失。

零日漏洞也稱爲零時差漏洞,通常是指還(hái)沒(méi)有補丁的安全漏洞。

零日漏洞中的“零日”得名于漏洞被(bèi)公開(kāi)後(hòu),補丁未出現的天數。漏洞被(bèi)公開(kāi)當天,一般來講都(dōu)不會(huì)及時推出補丁,所以稱爲零日漏洞;如果N日後(hòu)仍然沒(méi)有補丁,則稱爲N日漏洞。換個角度講,“零日”也可以理解爲針對(duì)此漏洞的攻擊出現在哪天,漏洞公開(kāi)當天即利用此漏洞的攻擊稱爲零日攻擊,以此類推。

現在,零日被(bèi)理解爲“軟件供應商和公衆未知”,但是“黑客或暗網上的交易者已知”。

理想狀态下,當某人檢測到軟件中包含潛在安全問題時,該人會(huì)通知軟件供應商或公布給大衆,軟件供應商會(huì)著(zhe)手修複漏洞、研發(fā)相應補丁。此時,即使黑客知曉了該漏洞,也需要一些時間來開(kāi)發(fā)惡意程序。網絡管理者可以在這(zhè)段時間裡(lǐ)針對(duì)零日漏洞進(jìn)行緊急規避操作,例如關閉部分服務,等待補丁發(fā)布後(hòu)再恢複相關業務。

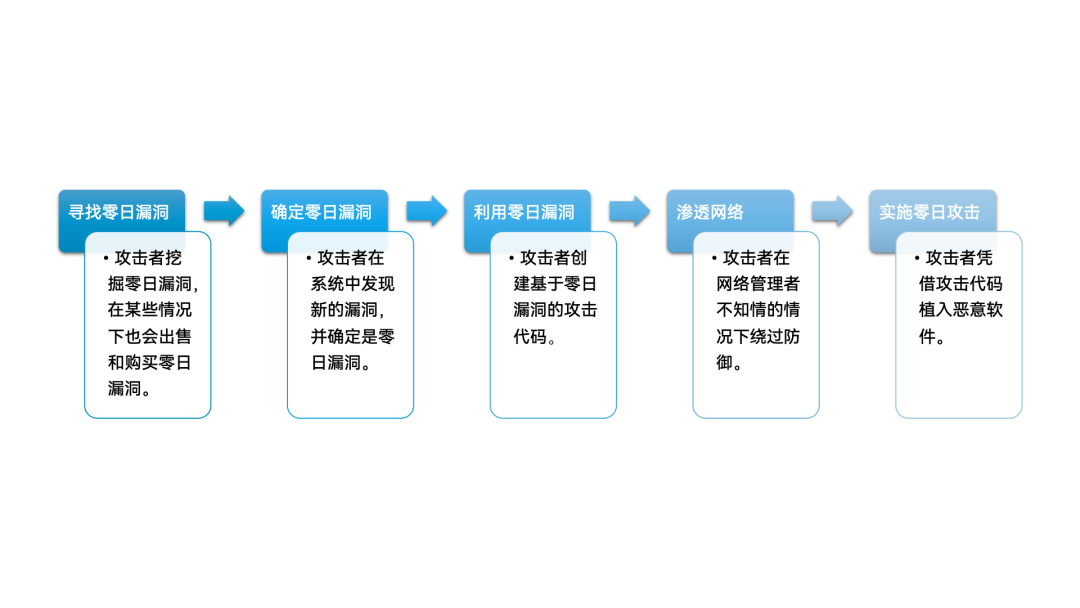

然而事(shì)實是殘酷的,因爲黑客很可能(néng)是第一個發(fā)現零日漏洞的人。黑客一般會(huì)使用自動化測試工具和逆向(xiàng)工程技術來尋找漏洞,憑借挖掘到的零日漏洞,可以輕松越過(guò)嚴密的網絡防護措施,滲透入網絡,最終實施零日攻擊。簡言之,零日攻擊就(jiù)是利用零日漏洞對(duì)系統或軟件應用發(fā)動的網絡攻擊。

零日漏洞轉化爲零日攻擊的過(guò)程

常見的零日攻擊類型如下:

-

賬号接管(ATO)攻擊

TO攻擊是指攻擊者利用惡意軟件對(duì)受害者的系統進(jìn)行未經(jīng)授權的控制,并通過(guò)受害者的系統進(jìn)行一系列惡意操作,例如在系統中安裝其他惡意軟件,發(fā)送釣魚消息/郵件給受害者的聯系人,盜取受害者賬戶中的資金等。

-

水坑攻擊

水坑攻擊的名稱來源于自然界,捕食者會(huì)在水坑附近等待前來飲水的獵物并對(duì)其發(fā)動進(jìn)攻,借此提高捕食的成(chéng)功率。

網絡世界中的攻擊者也會(huì)提前分析目标群體經(jīng)常訪問的網站,然後(hòu)在這(zhè)組網站上植入惡意程序。當目标群體的成(chéng)員訪問這(zhè)些網站時,會(huì)有很大概率被(bèi)惡意程序感染,進(jìn)而傳播并感染其他成(chéng)員。

-

零日星期三

Microsoft通常在每月第二個星期二發(fā)布系統更新補丁,所以有了非正式術語“星期二補丁日”。如果出現重大威脅的漏洞時(如零日漏洞),Microsoft也會(huì)發(fā)布緊急補丁,不會(huì)等到補丁日。黑客會(huì)選在補丁日的第二天進(jìn)行新的攻擊,以獲取最長(cháng)的攻擊時間窗,所以此類攻擊稱爲“零日星期三”。

當前,“星期二補丁日”已經(jīng)泛指Microsoft、Adobe或其他軟件供應商定期發(fā)布補丁的時間。黑客會(huì)利用兩(liǎng)次補丁發(fā)布之間的這(zhè)段時間開(kāi)展攻擊活動,因爲軟件供應商不會(huì)針對(duì)所有漏洞頻繁發(fā)布緊急補丁,所以黑客將(jiāng)擁有足夠的時間進(jìn)行破壞。

由于零日漏洞的嚴重級别通常較高,所以零日攻擊往往也具有很大的破壞性。研究表明,基于零日漏洞的惡意軟件占比達到30%,形式包括病毒、蠕蟲、木馬等。零日攻擊普遍被(bèi)設計爲可以快速傳播的形式,以便感染盡可能(néng)多的主機和系統。

零日攻擊也由被(bèi)動式、傳播緩慢的文件和宏病毒方式,演化爲更主動、自我傳播的電子郵件蠕蟲和混合威脅方式,這(zhè)大大縮短了威脅傳播的時間,擴大了威脅影響的範圍。當零日攻擊發(fā)生後(hòu),軟件供應商或安全廠商需要幾天甚至幾個月時間才能(néng)分析出攻擊的相關信息。在這(zhè)段時間内,黑客可以借此獲得豐厚的利益。

零日攻擊的目标:

-

高價值的目标

例如金融機構、醫療機構、國(guó)家機構或軍隊機構等。

-

影響範圍大的目标

例如,浏覽器軟件、操作系統軟件、常見應用軟件等。

-

Sony Zero-Day Attack

Sony Zero-Day Attack是對(duì)索尼影業娛樂發(fā)起(qǐ)的零日攻擊。黑客利用一個零日漏洞滲透索尼的網絡,發(fā)布竊取的敏感信息,包括未上映的新電影副本、業務計劃等,給索尼造成(chéng)重大損失。

目前,任何安全産品或解決方案都(dōu)不能(néng)完全防禦住零日攻擊。但是,通過(guò)建設完善的防禦體系,提升人員的防範意識,可以有效減少被(bèi)零日攻擊的機率,降低零日攻擊造成(chéng)的損失。

通過(guò)以下措施可以避免被(bèi)零日攻擊:

-

加強員工宣傳教育:組織全員參加網絡安全培訓,掌握網絡安全基本常識,防止被(bèi)黑客從内部攻破。

-

加固計算機終端系統:計算機終端通常是網絡中最薄弱的環節,對(duì)終端系統進(jìn)行安全加固是有效減少零日攻擊的方法。

-

實施更新軟件:實時更新常用軟件,如浏覽器、防病毒軟件和辦公軟件等。

-

及時修補漏洞:定期對(duì)網絡中的設備進(jìn)行漏洞掃描,及時修補存在的漏洞,降低被(bèi)攻擊的風險。

-

加強網絡安全設施建設:在網絡中部署必要的安全設備和軟件(如大數據安全分析系統、漏掃設備、防病毒軟件、NGFW等),可以降低零日攻擊的影響範圍和嚴重程度。

-

加強權限認證與審核:通過(guò)部署“零信任”安全方案,加強對(duì)用護操作的授權和用戶身份的審核。

-

建立應急響應方案:無論采取何種(zhǒng)安全措施,都(dōu)不能(néng)完全排除零日攻擊的威脅。應急響應方案可以幫助企業快速阻止攻擊,將(jiāng)損失減少到最小。

注:本文素材來自華爲,版權歸作者所有